Centreon 21.10 permet désormais la découverte automatique des équipements et de leurs services réseaux grâce à l’utilitaire Nmap. Cette découverte réseau s’appuie sur un nouveau Plugin Centreon et son Plugin Pack associé qui déclenche le scan réseau Nmap pour découvrir sur un poste distant tous les équipements, leur système d’exploitation et les services réseaux. Le Plugin Pack apporte une nouvelle règle qui transmet tous ces résultats au moteur d’Auto-Découverte.

Cela permet d’appuyer la supervision sur un outil open source de référence auprès des administrateurs réseaux et reconnu pour ses capacités à identifier des éléments du SI (ports d’écoutes, services, etc.) et de simplifier la découverte d’hôtes avec l’introduction de Nmap comme outil de scan de vos réseaux. Voyons comment vous y prendre …

Qu’est ce que Nmap ?

Nmap est un scanner de ports qui est conçu pour détecter les ports ouverts, identifier les services hébergés et obtenir des informations sur le système d’exploitation d’un poste distant. Ce logiciel open source est très utilisé par les administrateurs réseaux car l’audit des résultats de Nmap permet d’obtenir des données sur la sécurité d’un réseau.

Il est donc largement utilisé pour réaliser de la découverte de réseaux et des audits de sécurité. A partir d’une analyse des échanges et paquets IP, il permet de déterminer les machines actives sur un réseau ainsi que les systèmes d’exploitation et les applications exécutées. Cet outil est en constante évolution grâce à son importante communauté active depuis 1997. Aussi,Centreon a décidé de l’intégrer afin d’aider les administrateurs de la plateforme Centreon à mettre plus facilement en supervision leurs équipements.

Que propose le Pack de Découverte Nmap ?

Les résultats des scans Nmap sont des listes d’attributs qui sont traduites en modèle de configuration pour le système d’exploitation ou pour les services réseaux par exemple. Le Pack de Découverte est un pack de supervision contenant uniquement un Discovery Provider (ou provider de découverte). Le Pack de Découverte Nmap permet d’exécuter à la demande un scan d’une plage IP et de retourner la liste des objets actifs ainsi que leurs propriétés structurantes liées à la supervision comme:

- Le fabricant, le système d’exploitation,

- Les ports ouverts,

- Les services,

- etc.

A partir de ces informations, libre à vous de personnaliser vos mappers afin d’ajouter des modèles de supervision, assigner une ressource à un groupe ou même en créer un à la volée.

En quoi ce provider de découverte est différent des autres ?

A la différence de providers de découverte très ciblés comme Azure ou VMWare, le provider Nmap se veut plus généraliste et garantit à l’utilisateur de ne rater aucune IP dans les sous-réseaux ciblés. Cela induit néanmoins une analyse manuelle des résultats pour appliquer le Pack de supervision le plus pertinent. Par exemple, il y a plusieurs manières de superviser un serveur Linux comme SNMP, SSH ou NRPE.

C’est donc à l’administrateur de personnaliser sa règle en fonction de sa politique de supervision. La bonne nouvelle est que les nouvelles fonctionnalités d’attributs avancés de la 21.10 permettent de faire à peu près tout ce que vous voulez en termes de personnalisation.

En effet, la découverte Nmap bénéficie de l’introduction de nouvelles capacités dans la gestion de nouveaux types de données retournées par les Plugin ayant vu le jour avec la 21.10. (C’est aussi le cas pour l’ensemble des Packs de supervision Cloud AWS, Azure & GCP).

Comment lancer votre première découverte avec Nmap à partir de Centreon ?

Afin de découvrir vos ressources, assurez-vous que le Pack de découverte Nmap CLI est correctement installé. Au besoin, installez-le et assurez-vous de visualiser la brique ci-dessous dans le menu “Configuration > Plugin Packs > Gestionnaire” :

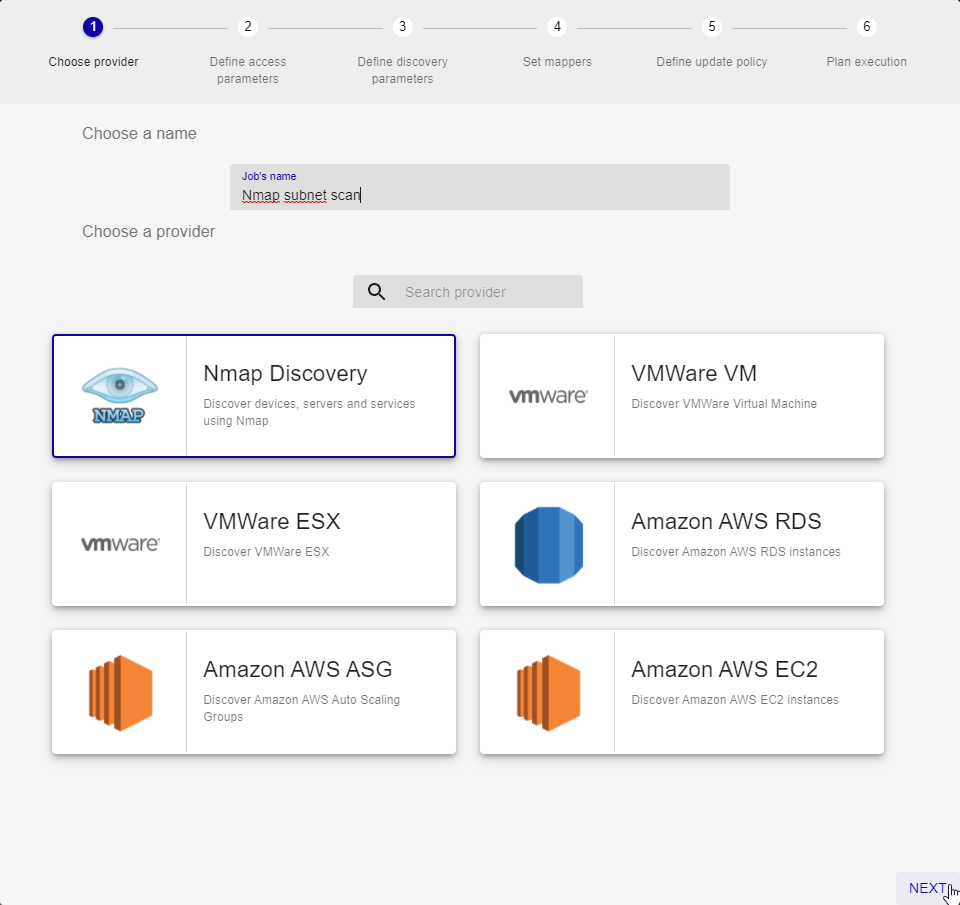

Rendez-vous ensuite dans le menu “Configuration > Hôte > Découverte” et créez une nouvelle tâche basée sur le Provider Nmap :

Appuyez sur Next. L’étape 2 consiste à définir depuis quel poller (ou serveur satellite ou collecteur) la découverte sera initiée. Il est très important que le sous-réseau ciblé soit accessible depuis ce collecteur, l’idéal étant qu’il se situe au sein du sous-réseau en question.

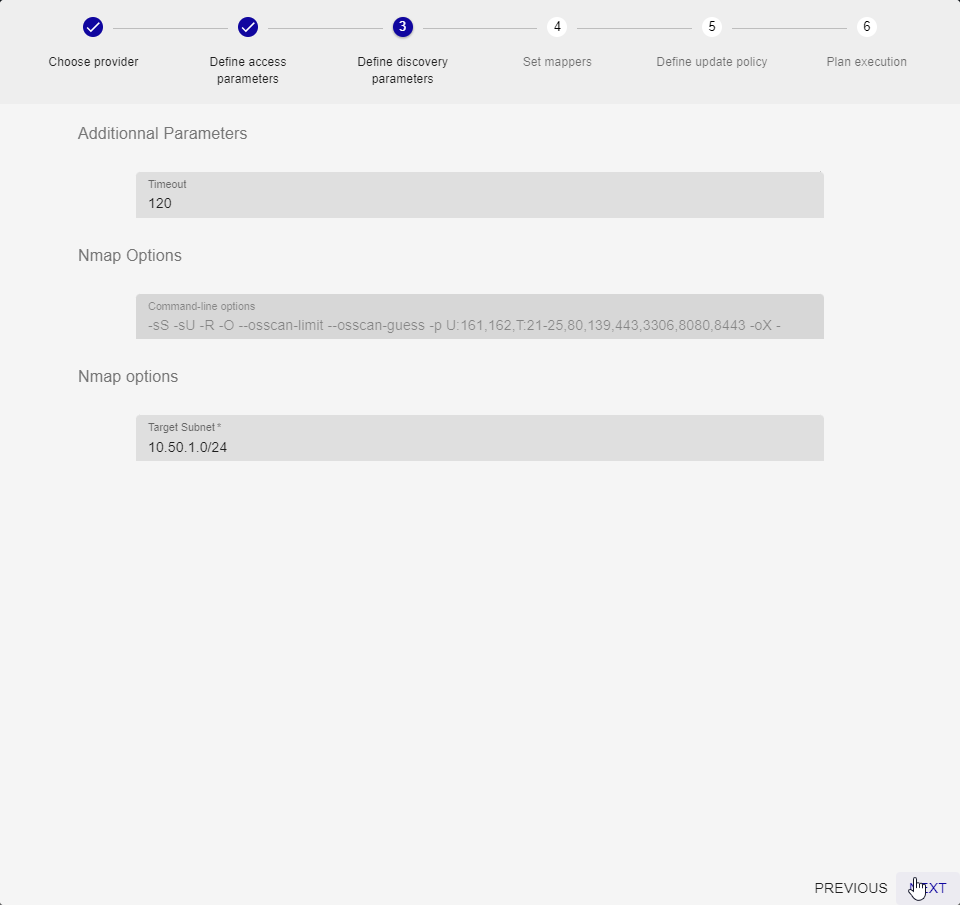

L’étape 3 va permettre de définir les options relatives à la découverte en elle-même et à la commande exécutée :

Le timeout permet de définir le temps maximum d’exécution de la commande. En général, 120 secondes suffisent largement pour faire de la découverte sur un réseau avec un masque en /24. Attention, des scans de plages plus larges ne pourront fonctionner qu’au prix d’une augmentation de la valeur du timeout sur cet écran, et également au niveau du fichier de configuration de centreon-gorgone.

Nous avons fait le choix de bloquer les options pour la ligne de commandes Nmap afin de garantir le fonctionnement. Cela n’est pas gravé dans le marbre, nous ouvrirons probablement cette partie, que ce soit pour optimiser les scans ou pour permettre de cibler d’autres ports et services. Faites-nous des retours sur ce que vous aimeriez pouvoir faire !

Enfin définissez l’option principale, celle où sont définis le réseau et le masque à utiliser pour le scan d’IP. Ici, nous allons scanner le sous-réseau 10.50.1.0, à savoir toutes les IPs entre 10.50.1.1 et 10.50.1.255.

Les étapes suivantes permettent de :

- Personnaliser les mappers selon vos usages (par exemple, assigner “utiliser le fabricant comme un groupe d’hôte” pour chaque élément découvert)

- Choisir entre l’analyse automatique et manuelle (dans les premiers temps, privilégiez l’analyse manuelle !)

- Choisir quand exécuter la tâche, (sélectionnez “immédiatement”, l’analyse manuelle étant privilégiée).

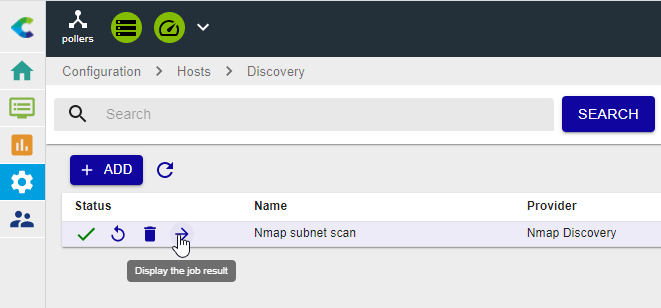

Comment visualiser les résultats retournés ?

Une fois le scan terminé (la petite tick verte vous le confirme), vous pouvez afficher les résultats à des fins d’analyse en cliquant sur la flèche du job correspondant :

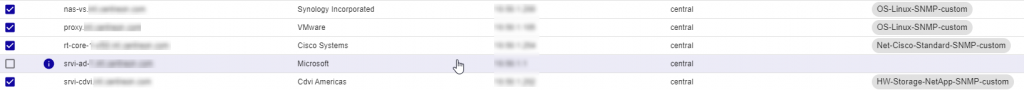

Vous pouvez voir les associations proposées par la règle de découverte et sélectionner celles que vous souhaitez retenir pour une mise en supervision :

Comme vous le voyez sur la ligne surlignée, certains éléments nécessitent une action manuelle pour assigner le bon template. Le petit point d’interrogation vous permet d’afficher le résultat brut de la découverte et de vous donner des informations complémentaires pour vous aider dans votre choix.

Et si on allait plus loin …

Pour aller plus loin, consultez la documentation du module Host Discovery et appropriez-vous le fonctionnement des mappers pour automatiser au maximum vos tâches.

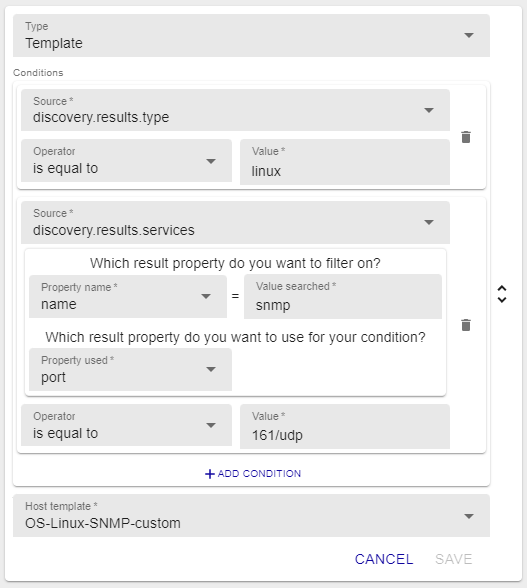

Par exemple, nous pouvons conditionner l’application du modèle OS-Linux-SNMP-Custom à un Hôte uniquement si un service SNMP disponible est également détecté :

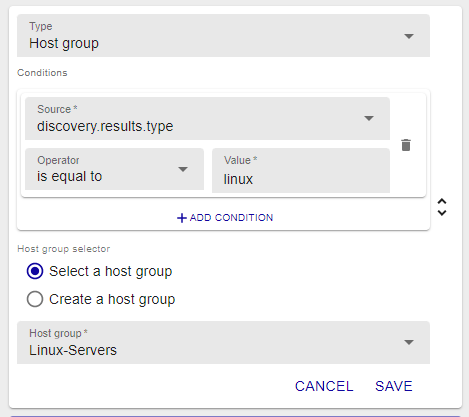

Il est également possible de faire en sorte que tout élément découvert et identifié comme étant du type Linux soient ajoutés dans le groupe Linux-Servers.

Voici un exemple de mappers de ce type :

Ainsi, vos filtres temps réel, visualisation et reporting utilisant cette dimension sont automatiquement mis à jour. Une bonne nouvelle non ?